2020 : 35 millions de zettabytes d’information disponibles selon les uns (1.2 zettabytes pour 2010), cela fait beaucoup !

En 2020, nos journées feront toujours 24 heures et comme nous (moi, et vous ?) ne souhaitons pas a priori consacrer tout notre temps à « parcourir » le vaste monde des données, il va falloir travailler et mettre en oeuvre les outils de contrôle du volume mais également du débit des flux d’information.

Si on en juge par l’infographie à droite, en 2020, il est clair que nous allons de devenir de gré ou de force très sélectifs quant aux contenus (pages web, sites marchands, réseaux sociaux, etc..) lus ou regardés en ligne.

Il est certain que chacun d’entre-nous va réagir face à cette nouvelle forme de pollution : trop d’information (information pollution) et il suffit de lire les articles publiés par Jakob Nielsen dès 2003 pour s’en convaincre.

Gérer les volumes

Il n’y a pas un jour, un symposium, une conférence, où il n’y a pas une communication faite sur l’incroyable augmentation du volume de l’information à notre disposition.

Bien sur, cette réalité est une source d’enrichissement (pas uniquement sur le plan intellectuel), mais elle est également porteuse de risques et de contraintes physiques et de coûts.

La question de la gestion des volumes est essentielle et ne doit pas être vue d’un simple point de vue IT, comptable ou juridique.

L’entreprise 2.0 place l’humain au centre de ses processus et de ce fait en appelant en permanence ses collaborateurs, ses partenaires et ses clients à la participation et à la collaboration, elle contribue largement à l’explosion des contenus qu’elle doit ensuite gérer au mieux de ses intérêts et de ses contraintes.

Le contrôle des volumes ne doit pas être un retour en arrière à la structure pyramidale classique, pourtant il est IMPERATIF.

Le contrôle ne peut se faire sans la mesure (quantité) ni l’évaluation (qualité) des contenus générés et stockés dans les systèmes en production au service de l’entreprise.

Nous sommes dorénavant au coeur des nouveaux systèmes et il nous appartient, en premier lieu, de gérer notre production et notre gestion (stockage et archivage) de tous ces contenus.

Au delà de cette profession de foi, les entreprises vont devoir mettre en place des procédures leur permettant de mesurer, donc de contrôler, le volume d’information et il est probable que de nouvelles compétences font rapidement voir le jour dans ce domaine.

L’entreprise 2.0 est un modèle source de développement, de croissance, de changements mais également l’occasion d’émergence de nouveaux profils dont celui qui prendra en charge « l’information stewardship » (voir quelques notes précédentes à ce sujet).

Contrôler les débits

A côté du rôle de « gestionnaire des actifs informationnels », il est un profil qui fait beaucoup parler de lui : le gestionnaire de communauté ou « community manager ».

Un de premiers moyens de contrôler le débit, c’est de contrôler le nombre de canaux de diffusion de l’information que l’on souhaite utiliser.

Pour le simple particulier que nous sommes, la vigilance est également de rigueur.

Si vous avez un doute sur l’utilisation (mercantile !) qui peut être faite des informations que vous divulguez (pardon partagez ) sur les réseaux sociaux, voyez cette analyse de la BBC.

Bien évidemment, l’entreprise 2.0 doit garder absolument le contrôle et mettre en place une réelle stratégie pour gérer le débit d’information.

On l’avait déjà constaté avec le marketing « classique », puis l’emarketing (principalement basé sur des campagnes emailing), un débit (ou une fréquence) trop élevé nuit parce que très souvent le récipiendaire est agacé par ce qu’il considère comme une pollution (tiens !).

Par contre, un débit faible ne vous permet pas d’exister dans la mémoire personnelle ou collective.

Avec le marketing 2.0, tout devient plus compliqué, plus sensible, plus difficile à régler car l’interaction directe et proche avec l’humain demande beaucoup de finesse et rend la standardisation plus aléatoire quant aux résultats.

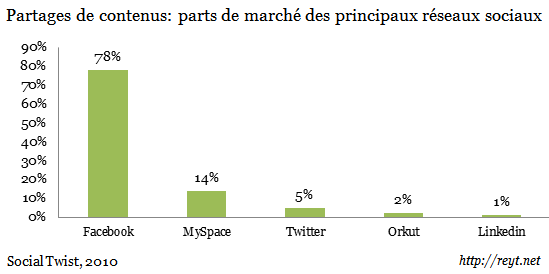

Quant Michelle Blanc écrit que Facebook ne devrait pas être le fer de lance de votre stratégie web, elle illustre brillamment cette évidence : il faut une stratégie qui vous permettra de décider des canaux, des espaces afin de contrôler le débit.

L’entreprise 2.0, ainsi que tout à chacun, va « apprivoiser« et maîtriser l’incalculable masse d’information à disposition :

- en évaluant sa production et sa consommation des contenus pour ne conserver que le plus pertinent en terme de valeur d’usage, légale (juridique) et patrimoniale (le reste sera consulté au gré des circonstances)

- en identifiant avec précision les cibles ou les espaces de collaboration intéressants pour y diffuser selon une fréquence calculée les contenus adhoc.